Скандалът с машините за гласуване – 5 ноември 2023 г. – ІІІ част

В първата част завършихме с идиотизмите, изръсени в обърканите обяснения на заместник-министъра на електронното управление Михаил Стойнов, за случката на 27 октомври 2023 г., а във втората част обяснихме, как великата комисия от МЕУ, БИС и БИМ, “удостоверява машините за гласуване”, като проверява само софтуера за гласуване и то повърхностно, а си нямат хал-хабер, от „Платформата за управление на изборите“, (програмата, която въвежда данните за изборите по секции, партии и кандидати), как работи операционната система на машините, какви са драйверите на периферните устройства, firmware на хардуерните компоненти и най-вече UEFI системата, която е още по-важна, дори от операционната система. Всички тези програми са със затворен код, собственост на производителя “Смартматик” и никой в България, дори и вносителят “Сиела-Норма”, няма достъп до сорс кодовете им, следователно, никой в страната не знае как работи машината за гласуване, защото тя представлява една черна кутия.

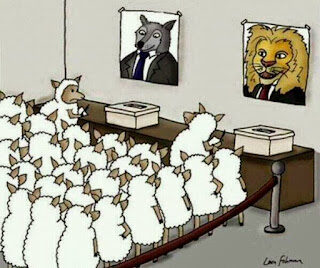

Тоест, простичко казано, смешните “доверено изграждане на софтуера за гласуване” от изходния код и “удостоверяването на машините за съответствие”, както и издаването на “сертификати за съответствие” от министъра на електронното управление, са само едно жалко цирково представление и по никакъв начин не гарантират честността на изборите или невъзможността резултатите от тях да бъдат фалшифицирани от машините.

Сега да разгледаме доказателствата за това.

“Удостоверителите” от МЕУ нямат достъп до първичния код на операционната система, която в доклада са описали като Ubuntu Linux 20.04.6. Тя е доработена и кодът й е затворен от производителя на машините “Смартматик”, които си я ъпдейтват периодично. Даже към момента на проверката, комисията намира шест променени библиотеки, спрямо предходната версия.

Обърнете внимание, че пакетите идват от контролирано от доставчика “Смартматик” хранилище, (тоест се свалят от сайта на производителя в защитен режим) и никой в България не знае, какво точно е променено, защо и как работи операционната система. Какво означава това? Ами например, че операционната система винаги си има задни вратички (backdoors), поставени от производителя, които дават достъп на външни хора да я управляват от разстояние и да провалят работата на инсталираната върху нея програма – примерно прословутата наша програма за гласуване на изборите, която така “внимателно и открито” се “изгражда доверено” и “удостоверява за съответствие”. И нашите избиратели да натискат бутона за гласуване за ГЕРБ, примерно, а в паметта на машината да се отчита, че са гласували за ПП “Продължаваме Подмяната”. А с просто прехващане на драйвера на печатащото устройство, може дори избирателят на екрана да си гласува за Ваня Григорова на балотажа, а на отпечатваната бюлетина да излиза името на Васил Терзиев. При това с правилните версии на програмата и операционната система и хеш кода създаден от тримата от ЦИК.

На бюлетината е изписана версията 1.18.0.0 на програмата за гласуване, версията на операционната система 5.3.00, дадена от производителя “Смартматик”, която я е преработил и затворил кода й, както и прословутия хеш код, създаден от ЦИК. Нищо не гарантира, че това става, защото програмата за гласуване е правилната, подписана от ЦИК. Може просто операционната система да е хакната и да имитира тези кодове, а върху нея да работи съвсем друга програма инсталирана от “Сиела-Норма”.

Защото операционната система работи на по-ниско ниво от програмата за гласуване и е посредник между нея и хардуера. Тоест, дори програмата за гласуване да работи правилно и точно да изчислява подадените гласове и крайните резултати, операционната система под нея може да прехваща командите и изкривява данните. Примерно, в секцията гласуват 500 души за “Възраждане”, програмата за гласуване ги отчита верно, но операционната система записва само 151 гласа за тях, а останалите 349 разпределя на ГЕРБ и ПП”ПП”. Или пък отнема всеки втори глас, подаден за малки партийки и безпартийни кандидати и ги прехвърля на БСП, примерно. И това може да се програмира да се прави във всички машини или само в отделни секции, в различни райони на страната и дори по отделни населени места. Така и ще ги записва във флаш паметта, която ще отиде в ОИК, така ще ги отразява и в крайния отпечатан машинен протокол от гласуването. И няма никаква нужда да имаш достъп до всички машини, по всяко време, за да правиш тези поразии. Това може да си е програмирано в самата операционна система и да се включва и изключва в точна дата и час по време на изборните дни. Не ти трябва и интернет, за да го направиш, нито достъп до USB портовете на машината. А може да се включи с поставянето в четеца на машината на служебната смарткарта на СИК, с която се дава командата за начало и край на изборния ден. Никой не знае какво е програмирано в тези служебни смарт карти. За тях, малко по-нататък.

Така през задната вратичка на операционната система, ако е вградено фабрично или, ако е хакната впоследствие, което също е възможно, може спокойно да се фалшифицират всички избори провеждани с машините независимо, че “удостовереният” софтуер за гласуването е чист и работи безпогрешно.

Разбирачите от “Продължаваме подмяната” ще подскочат: “Ама не, това са глупости, операционната система е чиста и не прави такива маймунджулуци, та “Смартматик” е сериозна фирма, известна в цял свят!” Контравъпрос, ами защо тогава не ни дават изходния й код, да си го проверим и компилираме ние с “доверено изграждане”, както програмата за гласуването? Отговорете на това първо, ако обичате! Докато кодът на тази ОС е затворен и ревниво пазен от “Смартматик”, като фирмена търговска тайна, няма никаква гаранция, какво точно прави, защо, с кого и за кого.

Но дори и операционната система и програмата за гласуване да са чисти, безупречни и да работят точно, и правилно да отчитат гласуването, има друг, още по-сериозен проблем. Преди и под операционната система, стои още една много важна UEFI система или (Унифициран Разширяем Интерфейс за Фърмуер). Названието не трябва да ни подвежда, това си е пълноценна операционна система на най-ниско ниво, даже поддържа графичен интерфейс и по-интересното – прословутото сигурно зареждане (Secure boot), което “разбирачите” ни навират като “доказателство”, че софтуерът за гласуване, подписан с хеш кода създаден от ЦИК е истинският и работи на всички 12 000 машини за гласуване. Тя се стартира първа, зарежда се преди операционната система, проверява работата на хардуера и при стартирането на операционната система не се изключва, а остава да работи в скрит режим. Всъщност тя е първият и основен посредник между хардуера на компютъра и операционната система, върху която пък работят програмите. И като такъв първи посредник е най-важната част от общата система. Както пишеха в предходния доклад: “При инсталацията е използван метод за предпазване на ТУМГ от модификация на софтуера чрез защита срещу неоторизиран достъп до диска. Този механизъм се основава на защитено зареждане на спецификацията UEFI (Унифицирания разширяем интерфейс за фърмуер), използвайки надежден сертификат, който се проверява преди да се извърши каквато и да е операция в машината.” Искат да кажат, че когато се създава инсталационния образ (image) на софтуера, (тоест операционната система+програмата за гласуване) и се подписва с криптографския ключ от ЦИК, с трите индивидуални кода на тримата членове на комисията, се получава прословутия хеш код, сега за изборите на 5 ноември: F4 F0 7A 8D 41 FF 30 01 C0 67 0C B3 1C 43 80 56 19 9B 65 17 72 2D B0 B1 B5 A9 7F 92 12 9B 4D 3E, който доказва, че точно и единствено този подписан с него софтуер ще бъде инсталиран на всички 12 000 машини за гласуване и ще се изписва на екрана на машината и на отпечатаните бюлетини – разписки за гласуване. Така, че всеки ще може да провери, че няма лъжа, няма измама. Защото на теория, този хеш код, ще бъде зареден в така наречения “бял списък” на UEFI базата данни и при началното зареждане и стартиране на машината, UEFI системата ще проверява дали стартиращата операционна система и програмата за гласуване имат същия хеш код, за да им позволи изобщо зареждането, или ако кода е друг, ще блокира процеса. Колкото и красиво да звучи, това е само на теория. Практиката обаче е съвсем друга. Първото и най-важното – в Ubuntu Linux си има механизъм да програмираш UEFI сигурното зареждане с хеш кодове на каквито си искаш твои програми.

На второ място, всеки производител си има задна вратичка, (backdoor), достъпна с код, в неговия модел UEFI система. Това не се прави непременно с лоши задни помисли, понякога потребителите си губят паролите за достъп и тогава производителят им дава master парола за вход или сервизните техници трябва да влязат в системата, за да ремонтират компютъра и други такива случаи. Но пък този външен достъп може да се използва и за лоши цели, например да се фалшифицират изборите. Понякога производителите от немарливост или глупост оставят незащитени задни вратички в UEFI и хакерите ги откриват и използват.

Ето най-пресните случаи, когато се оказаха пробити и хакнати през фирмените задни вратички UEFI системите на милиони дънни платки на фирмата Gigabyte. В друг един случай, се оказа, че и лаптопите на Lenovo са забравили в своята UEFI кодове, впоследствие използвани от хакери, за да получат достъп до компютрите на ниско ниво. Ето и как скандално известната Microsoft, с нейния прословут Windows, която компания най-нагло натрапи тая система UEFI в световен мащаб, не си поправя дупките в сигурността и хакерите, и досега имат достъп до милиони компютри с нейната операционна система, точно през UEFI “сигурното зареждане”. Най-новият скандал избухна преди дни. Оказа се, че има открит нова уязвимост – LogoFAIL, при това съществуваща от години, която събира в себе си група от пролуки и недостатъци в защитите на компютрите, които обединени в едно, могат да дадат пълен достъп до системата и заобикалят защитите още при пускането на компютъра. При това заразата става с проста подмяна на картинката на началното лого на UEFI системата. Такива случаи има стотици и то знаем само тези, които случайно са разкрити от някоя антивирусна компания или компютърни ентусиасти. А колко още не са открити.

Така че “сигурното зареждане” на “удостоверения сертифициран софтуер”, “изграден доверено” през великото “защитено зареждане” на UEFI системата на машините за гласуване, нито е защитено, нито е гарантирано, нито е сигурно. Защото дори ЦИК, МЕУ или “Сиела-Норма” да имат код за достъп до UEFI операционната система, за да я програмират да работи с “доверения им софтуер за гласуване”, няма никаква гаранция, че някой друг няма master кода за достъп до нея, с който може да манипулира UEFI системата и тя да върши същите работи, които описахме по-горе за операционната система Ubuntu Linux с фалшифицирането на изборните резултати.

Да повторим, че никой в България няма изходния код на UEFI операционната система на машините за гласуване и не знае как тя е програмирана да работи. Дори и приложните програми за гласуването и операционната система да са чисти и да работят правилно, UEFI може да направи на ниско ниво под тях фалшификации и манипулации, каквито искат ония, които са я създали, програмирали и държат кодовете за достъп. Това са на първо място производителите от “Смартматик” и ония на които те са дали кодовете – било то АНС, ЦРУ, посолството, активистите на ПП “Продължаваме подмяната”, НПО-тата на Сорос у нас, или хора от президентството, за да направят “ала-бала” с изборите, както вече видяхме и чухме.

Другото до което нямаха достъп проверяващите, бяха изходните кодове на драйверите на периферните устройства, например – екрана и печатащото устройство на машините. По-горе казахме, как това може да доведе чрез просто прехващане или подмяна на драйверите, избирателят на екрана да си гласува за Ваня Григорова, а на отпечатваната бюлетина да излиза името на Васил Терзиев. И после, ако се сети да провери хартиената си бюлетина и възрази пред комисията, че машината го е излъгала, си представете следния разговор:

“Ама аз гласувах за Ваня соросоидката на екрана, а ми отпечата Васко ДеСето!“

“Господине, объркали сте, машината не греши, но вие можете да сгрешите. Просто сте натиснали грешния бутон.”

Избирателят ядосан хвърля или смачква или къса бюлетината и псувайки напуска СИК. И губи гласа си в графа “недействителни”. Защото няма механизъм да гласува повторно с машината. Докато при сгрешена хартиена бюлетина, просто ще му я анулират официално и ще му дадат нова за гласуване.

Да напомним и това, че машината се подготвя за конкретни избори чрез въвеждане на имената на партиите, кандидатите, номера на секцията и други изискуеми данни, чрез отделен софтуер – „Платформа за управление на изборите“, със затворен код, до който проверяващите от МЕУ също нямат достъп. Но да приемем, че той си работи нормално, досега видяхме къде, къде по-елегантни и безопасни начини да се фалшифицират изборните резултати.

А сега за смарткартите, които по спецификация са общо 5, от тях три, с които гласуват избирателите и две други служебни – за членовете на СИК, с които те управляват машините, като дават начало и край на изборите, прекъсват и подновяват гласуването, печатат машинния протокол, подписват електронно резултатите от изборите във флашките, които после предават в ОИК, правят тестове и т.н., Тези смарткарти са тип SafeNet IDPrime 940 (известни и под името „IAS Classic V4.4“). произведени от фирмата Gemalto, а сега с ново име Thales DIS, поради фирмено сливане. Фирмата произвежда и SIM карти и чипове за банкови карти и всякакви карти с криптография за идентификационни цели. Още при разкритията на Едуард Сноудън преди десетина години обаче, стана ясно, че точно картите на Gemalto са хакнати и американската АНС и британската ЦПК имат достъп до тях. “Американската Агенция за национална сигурност (АНС) и британският ѝ аналог – Центърът за правителствени комуникации (ЦПК), са пробили компютърните мрежи на най-големия в света производител на SIM-карти и са откраднали ключовете за дешифрирането им, така че разузнаванията са могли да следят огромна част от мобилните комуникации по света. Това личи от секретни документи на спецслужбите във Великобритания, предадени на медиите от бившия служител на АНС Едуард Сноудън и публикувани в изданието „Интерсепт“ (The Intercept). Един от основателите на „Интерсепт“ е Глен Грийнуолд от „Гардиън“ – журналистът, който пръв публикува материали за скандала с тайните програми на АНС. Обект на атаката, за която сега става известно, е била базираната в Холандия компания „Джемалто“, която произвежда чипове за мобилни телефони и банкови карти. Нейни клиенти са около 450 мобилни оператора в целия свят, сред които американските „Ей ти енд Ти“, „Ти Мобайл“, „Върайзън“ и „Спринт“. „Джемалто“, чието мото е „Сигурността да сме свободни“, произвежда по 2 млрд. чипа на година. Според електронното издание холандската компания не е знаела за пробива, докато не била уведомена от „Интерсепт“. Вицепрезидентът на „Джемалто“ Пол Бевърли изразил безпокойство и заявил, че главната задача сега е да се определи мащабът на пробива и как е бил осъществен той, за да не се допуска втори подобен случай. След като разузнаванията са се сдобили с ключовете за дешифрирането на SIM-картите, те биха могли да подслушват комуникациите по цял свят, без да искат позволение от съответните съдебни власти и мобилните оператори.”

Някой да не си въобразява, че и сега в 2023 г., съответните служби нямат достъп до ключовете за дешифрирането на чиповете на картите на тази фирма? Особено като става въпрос за смарткарти, осигуряващи достъпа и управлението на машините за гласуване, било и в България?

В предните статии писахме, че проверката на машините трябва да започне от хардуера им, но не по този смешен начин, както го прави комисията – оглеждайки компонентите на платката и четейки надписите на модулите. Защото фърмуера и контролерите на отделните компоненти също могат да крият неприятни изненади, както тук бяхме описали още в 2015 г., такива случаи с харддисковете, модемите, рутерите и други разни устройства.

И не на последно място. Фирмата “Смартматик”– основана във Венецуела, специално за да произведе машини с които да се фалшифицират изборите в страната в полза на президента Мадуро, впоследствие прехвърлена в САЩ, после в Англия и Холандия, сега и с канадско и американско дялово участие, е под контрола на Джордж Сорос. През 2014 г. Smartmatic става част от групата SGO. Представител на Smartmatic става лорд Марк Малох Браун, който е близък до Джордж Сорос и е член на борда на “Отворено общество”. С техните машини имаше непрекъснато скандали за фалшифициране на резултатите от изборите и във Филипините, и в Бразилия и в САЩ. С тяхна помощ бяха откраднати победите на Жаир Болсонаро и Доналд Тръмп. Толкова за “Смартматик”, мрежата е пълна с разкрития и разобличения за тази “фирма”, по-точно организирана престъпна група. А нейният представител у нас “Сиела-Норма”, чиято връзка с Алексей Петров, разкри Станислав Цанов, дава допълнително аргументи против машинното гласуване.

В заключение, всякакво електронно гласуване било с машини, било по интернет, е гарантирано фалшифицирано и трябва да се забрани. А колкото до фалшификациите с хартиеното гласуване, те са ясни и преодолими чрез поправка в законите и въвеждане на подобрени механизми за контрол и проверка, за които ще пишем в следваща статия.

F4 F0 7A 8D 41 FF 30 01 C0 67 0C B3 1C 43 80 56 19 9B 65 17 72 2D B0 B1 B5 A9 7F 92 12 9B 4D 3E

А “вярващите” в машинното гласуване умнокрасиви, десносектанти, жълтопаветници, соросоиди, да си отпечатат този “свещен хеш код” отгоре, да си го закачат в рамка и да го целуват, ако искат или да му се молят, или да гонят злите сили с него. Невежи, глупаци и идиоти, си има в изобилие и по света и у нас. Но ние не сме от тях.

Скандалът с машините за гласуване – 5 ноември 2023 г. – ІІ част

Скандалът с машините за гласуване – 27 октомври 2023 г. – І част